Vorteile

Informationssicherheitsmanagement

Resilient dank gutem Informationssicherheitsmanagement

RISIKEN MANAGEN

Wirklich wirksame Informationssicherheit - das wünschen sich auch Ihre Kunden, Mitarbeitenden und weitere Stakeholder. Dabei sollten sich der dafür benötigte Aufwand und die Wirksamkeit der Schutzmaßnahmen die Waage halten. Wir beraten Sie, wie Sie Ihr Unternehmen bei vertretbarem Aufwand effektiv schützen und das angestrebte Schutzniveau dauerhaft erhalten.

Wirklich wirksame Informationssicherheit - das wünschen sich auch Ihre Kunden, Mitarbeitenden und weitere Stakeholder. Dabei sollten sich der dafür benötigte Aufwand und die Wirksamkeit der Schutzmaßnahmen die Waage halten. Wir beraten Sie, wie Sie Ihr Unternehmen bei vertretbarem Aufwand effektiv schützen und das angestrebte Schutzniveau dauerhaft erhalten.

Wirklich wirksame Informationssicherheit - das wünschen sich auch Ihre Kunden, Mitarbeitenden und weitere Stakeholder. Dabei sollten sich der dafür benötigte Aufwand und die Wirksamkeit der Schutzmaßnahmen die Waage halten. Wir beraten Sie, wie Sie Ihr Unternehmen bei vertretbarem Aufwand effektiv schützen und das angestrebte Schutzniveau dauerhaft erhalten.

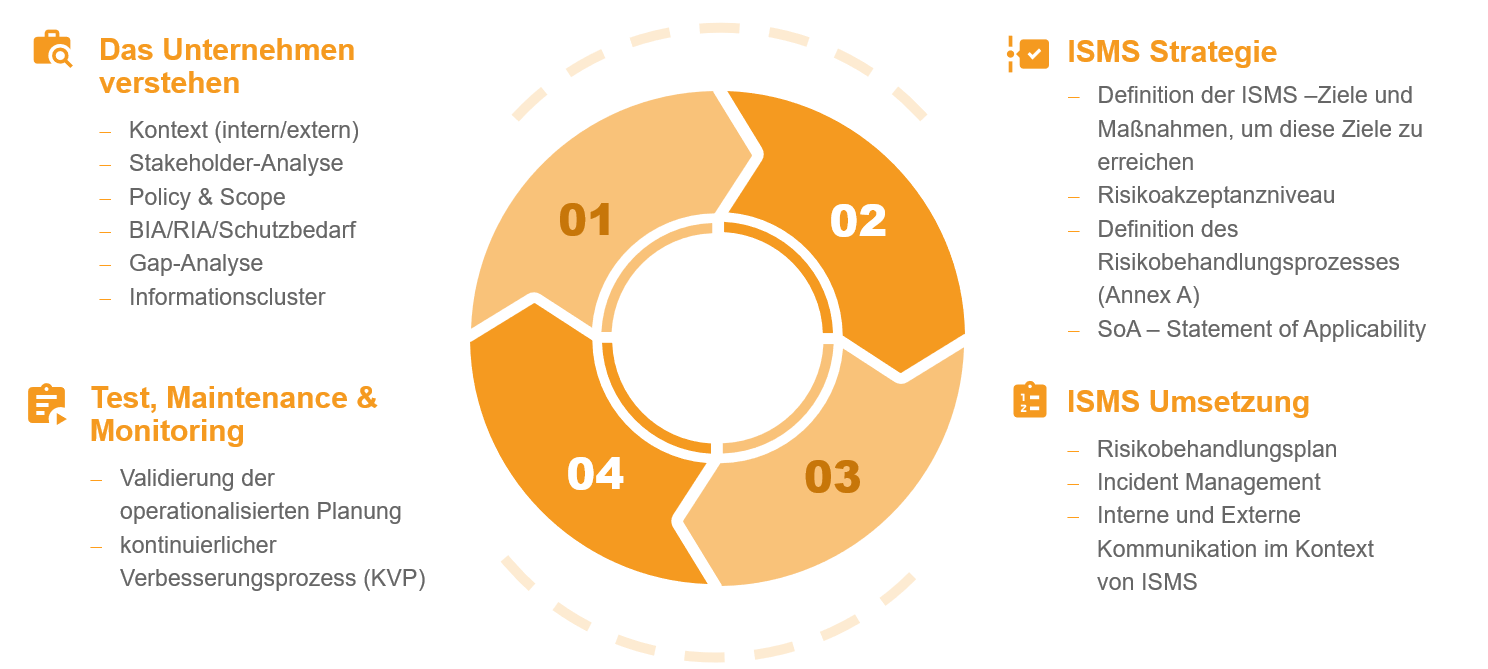

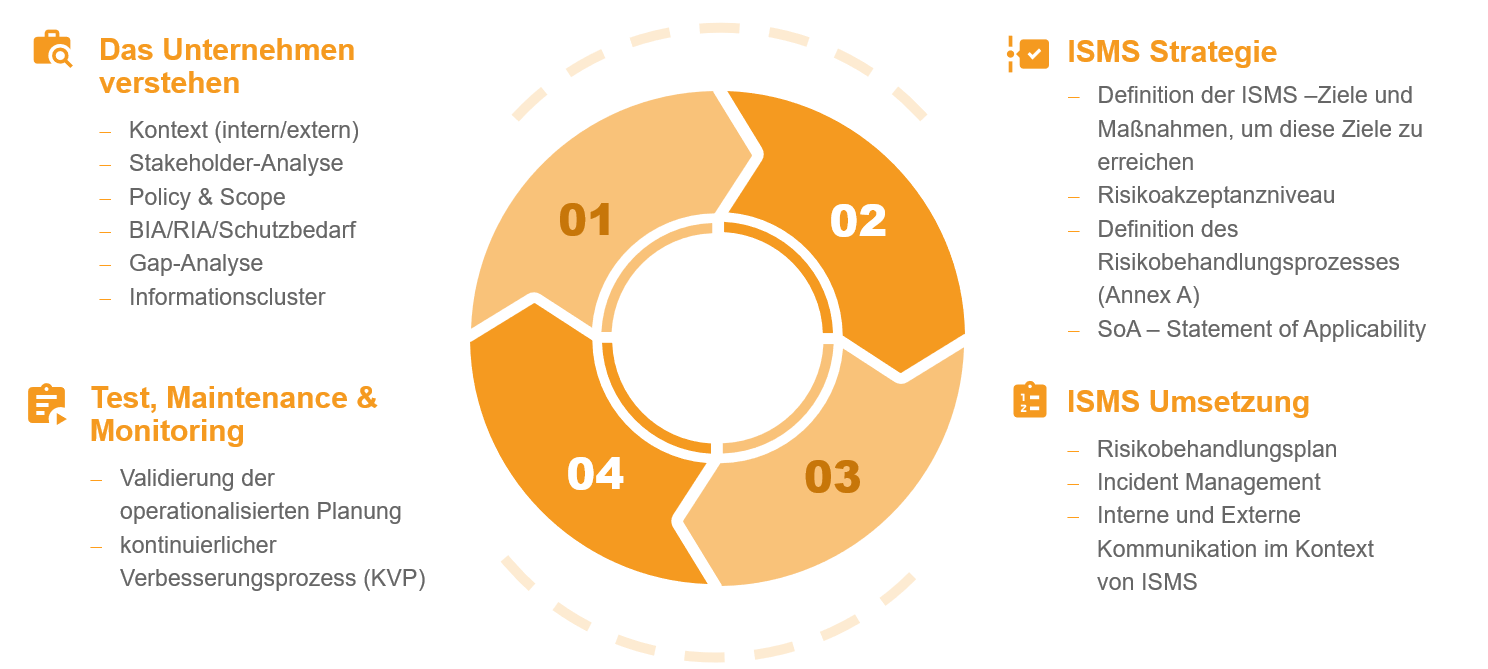

Wir setzen dort an, wo sich Ihr Unternehmen hinsichtlich Informationssicherheit befindet. Alles Neuland? Wir implementieren Ihr ISMS von Grund auf neu. Bereits implementiert? Wir integrieren die Informationssicherheit in Ihre bewährten Managementsysteme an. Egal wo Sie sich befinden - wir arbeiten mit unserem Ansatz praxisorientiert, effizient und revisionssicher.

Wir setzen dort an, wo sich Ihr Unternehmen hinsichtlich Informationssicherheit befindet. Alles Neuland? Wir implementieren Ihr ISMS von Grund auf neu. Bereits implementiert? Wir integrieren die Informationssicherheit in Ihre bewährten Managementsysteme an. Egal wo Sie sich befinden - wir arbeiten mit unserem Ansatz praxisorientiert, effizient und revisionssicher.

Mit uns haben Sie anerkannte ISMS Experten und Expertinnen an der Hand. Wir sind Trainer, Auditoren und Dozenten mit langjähriger, branchenübergreifende Erfahrung. Der Schutz Ihrer Informationen liegt uns am Herzen.

Mit uns haben Sie anerkannte ISMS Experten und Expertinnen an der Hand. Wir sind Trainer, Auditoren und Dozenten mit langjähriger, branchenübergreifende Erfahrung. Der Schutz Ihrer Informationen liegt uns am Herzen.

Wir nutzen auf unserer Webseite Cookies. Cookies sind kleine Textdateien, die es möglich machen, auf dem Endgerät des Nutzers spezifische, auf den Nutzer bezogene Informationen zu speichern, während er die Webseite nutzt. Einige von ihnen sind notwendig, während andere uns helfen, unsere Webseite zu verbessern.

Cookies ermöglichen es, insbesondere Nutzungshäufigkeit und Nutzeranzahl der Seiten zu ermitteln, Verhaltensweisen der Seitennutzung zu analysieren, aber auch unser Angebot kundenfreundlicher zu gestalten. Cookies bleiben über das Ende einer Browser-Sitzung gespeichert und können bei einem erneuten Seitenbesuch wieder aufgerufen werden. Wenn Sie das nicht wünschen, sollten Sie Ihren Internetbrowser so einstellen, dass er die Annahme von Cookies verweigert.